$90万加密钓鱼攻击的幕后故事,等待了458天

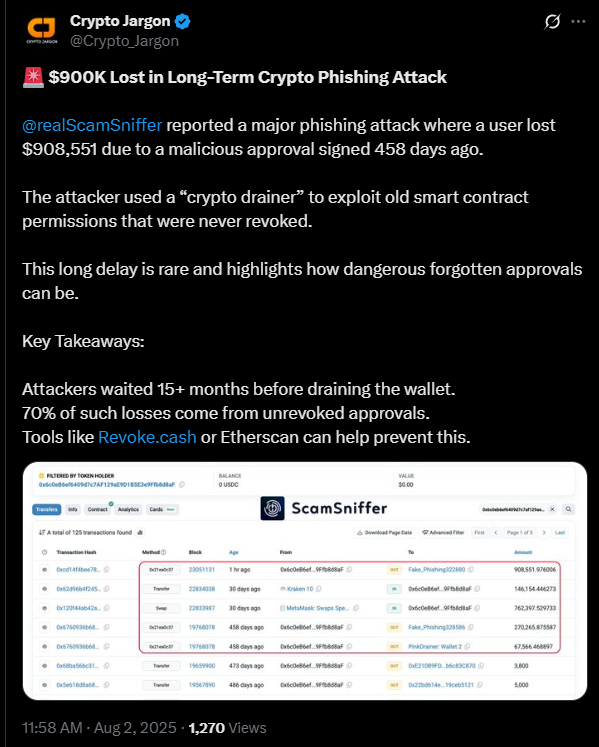

你会对攻击者耐心等待458天以抢劫90万美元感到震惊。最近由知名的加密诈骗追踪器ScamSniffer 报道的这一事件,令人震惊地提醒我们,即使在一年多之后,未撤销的智能合约授权仍然可以被攻击者悄然利用。

对于加密世界来说,这一发展令人深感担忧,这位用户在一个长期的钓鱼诈骗中损失了908,551美元,该诈骗利用了458天前签署的授权。这一案例不仅突显了加密钓鱼诈骗的危险性,还引起了人们对钱包卫生和定期权限审查重要性的关注。

故事是什么?

钓鱼攻击最初由ScamSniffer在X(前身为Twitter)上曝光,随后通过Crypto Jargon报告 得到确认。这次诈骗并不是一次突发攻击,而是一个漫长而精心策划的操作,攻击者等待了超过15个月才出手。

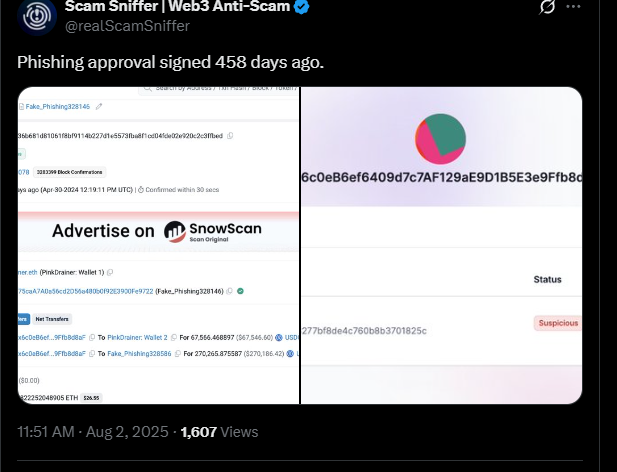

早在2024年5月,用户在不知情的情况下签署了一个恶意智能合约授权。这个授权使得诈骗者能够访问他们的钱包。这个授权在这段时间内一直处于激活状态——最终在2025年8月,诈骗者使用加密排水器转移了资金。

这次攻击特别令人担忧的是,受害者最近并没有做错什么。真正的损害早在他们签署合约时就已经发生,而他们并没有意识到风险。

来源:X

钓鱼攻击的详细信息

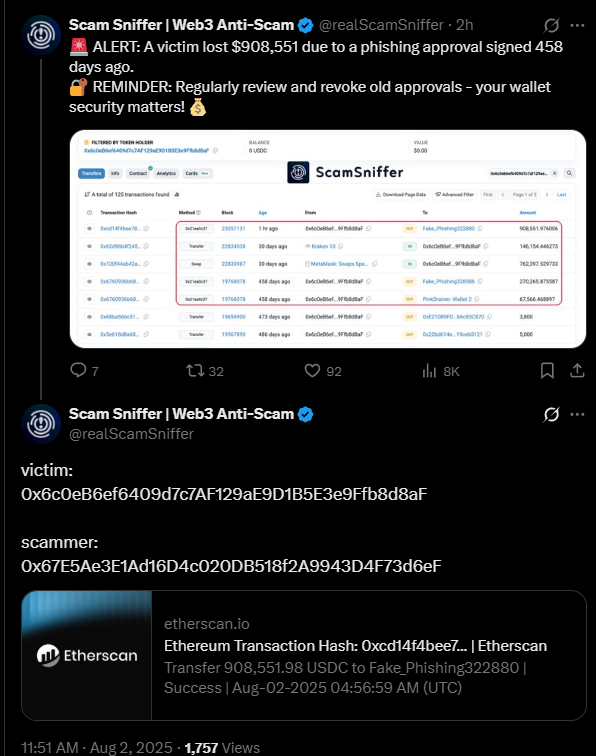

受害者钱包:0x6c0eB6ef6409d7c7AF129aE9D1B5E3e9Ffb8d8aF

诈骗者钱包:0x67E5Ae3E1Ad16D4c020DB518f2A9943D4F73d6eF

总损失:908,551美元(USDC)

授权日期:在钱包被排水前的458天

报告者:ScamSniffer,一个知名的链上诈骗监测工具

攻击者并没有以传统意义上黑客的方式入侵钱包。相反,他们利用之前授予的代币授权来访问和转移资金,而无需用户的新确认。

来源:X

$90万钓鱼攻击的原因是什么?

此次事件的根本原因在于未撤销的代币授权。当用户与去中心化应用(DApps)、NFT平台 或DeFi协议互动时,他们通常会批准智能合约以访问他们的资金。这些权限保持激活状态,除非手动撤销。

漏洞的关键所在:

被遗忘的智能合约访问在15个月以上的时间内保持开放

用户缺乏定期的钱包审计

没有使用像Revoke.cash或Etherscan Token Approval Checker这样的安全工具

根据ScamSniffer的说法,约70%的与钓鱼相关的损失源于这些未撤销的授权。诈骗者越来越耐心,利用这些薄弱环节,甚至在几个月或几年后进行攻击。

来源:X

为什么这个案例重要

这次攻击并不华丽或迅速。它是缓慢、安静且有效的——这种策略现在在像Pink Drainer这样的高级钓鱼团体中越来越流行。这个案例表明:

诈骗者不需要急于行动——他们可以等待几个月,直到时机成熟。

用户往往会忘记他们曾经签署过的授权。

任何与DeFi或NFT生态系统互动的人都有可能成为攻击目标。

最后的话

钓鱼攻击在如今非常常见。最近,Mantra联合创始人遭遇Lazarus集团的Zoom钓鱼攻击。如果你与任何去中心化平台互动过,现在是时候审查你的钱包授权了。

简单的安全提示:

使用像Revoke.cash或Etherscan Token Approvals这样的工具来审查权限

撤销你不再使用的智能合约的访问权限

绝不要签署来自未知或可疑平台的授权

保持对针对加密钱包的诈骗信息的关注

在快速发展的Web3世界中,任何一个旧的授权都可能让你失去一切。今天花5分钟审查,明天可能会拯救你整个加密投资组合。

另请阅读: Arthur Hayes比特币警告:BTC将跌至10万美元,ETH将跌至3000美元

免责声明:本文章仅代表作者个人观点,不代表本平台的立场和观点。本文章仅供信息分享,不构成对任何人的任何投资建议。用户与作者之间的任何争议,与本平台无关。如网页中刊载的文章或图片涉及侵权,请提供相关的权利证明和身份证明发送邮件到support@aicoin.com,本平台相关工作人员将会进行核查。