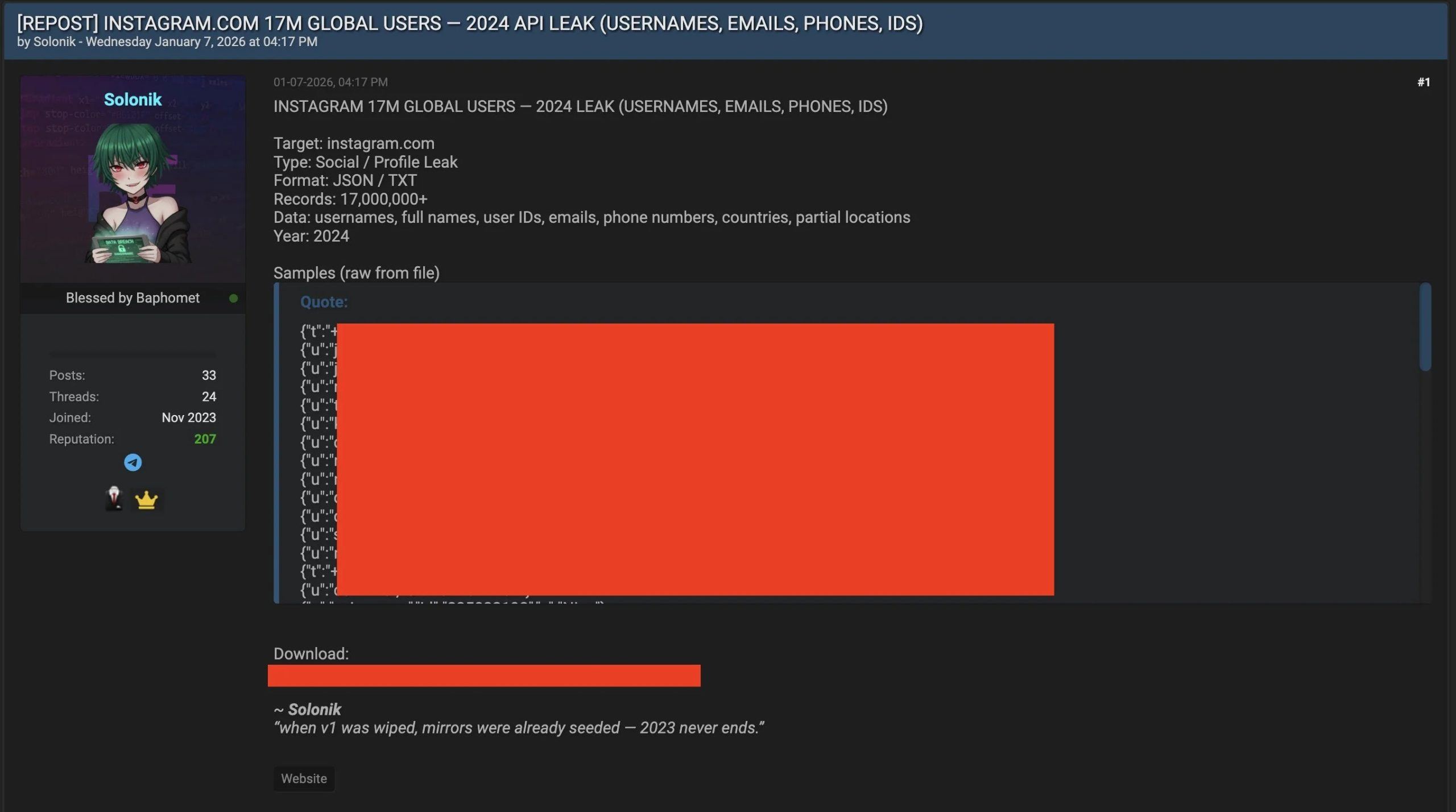

根据网络安全公司Malwarebytes的安全通知,约1750万Instagram用户的数据在2026年1月初再次出现在Breachforums上,数据的来源是一个使用“Solonik”这个昵称的威胁行为者。转折点在于:这并不是一次全新的数据泄露。报告称,这些数据追溯到2024年底一个配置错误的Instagram API,该API允许大规模抓取用户资料,悄悄收集结构化信息后消失——直到现在。

“请注意声称来自Instagram的电子邮件和消息,因为它们可能是恶意黑客试图欺骗您交出密码,”Malwarebytes在一封分发的警报电子邮件中解释道。“如果您感到担忧,请登录您的Instagram账户并将密码重置为一个新的、强大且独特的密码。”

据说重新发布的数据集包括用户名、电子邮件、电话号码、实际地址和账户元数据,使其成为诈骗者和身份窃贼的“猫薄荷”。截至1月10日,Meta尚未发布公开声明,而关于未经请求的密码重置电子邮件的报告激增。旧数据,新伤害——因为互联网从不遗忘,网络犯罪分子也不会。此次泄露特别令人恼火的是它的使用方式。

攻击者并没有发送明显的诈骗电子邮件;相反,他们触发了来自平台真实安全域的合法Instagram密码重置消息,利用混淆来完成肮脏的工作。掌握足够的个人信息后,恶意行为者可以从网络钓鱼升级到SIM卡交换和针对性欺诈,特别是对于在多个网站上重复使用密码的用户。

Malwarebytes在例行的暗网监控中标记了此次泄露,展示了回收的数据如何仍然能推动当前的攻击。虽然曝光似乎是全球性的——在欧洲部分地区确认受到影响——但风险特征是普遍的:账户接管、金融欺诈,以及一个新的提醒:抓取的数据像牛奶一样过期,而不是像酒一样变得更好。解决方案虽然不华丽但有效:更强的密码、双因素认证,以及对任何要求点击的“紧急”电子邮件保持健康的怀疑态度。

- 这是一次新的Instagram黑客攻击吗?不,这些数据据说源于2024年的API抓取问题,并在2026年1月才公开重新出现。

- 泄露了什么信息?包括用户名、电子邮件、电话号码、部分或完整地址以及账户元数据。

- 为什么用户会收到真实的密码重置电子邮件?攻击者正在滥用Instagram的合法重置系统,使网络钓鱼尝试看起来更真实。

- 受影响的用户现在应该做什么?立即更改密码,启用双因素认证,并监控账户以防可疑活动。

免责声明:本文章仅代表作者个人观点,不代表本平台的立场和观点。本文章仅供信息分享,不构成对任何人的任何投资建议。用户与作者之间的任何争议,与本平台无关。如网页中刊载的文章或图片涉及侵权,请提供相关的权利证明和身份证明发送邮件到support@aicoin.com,本平台相关工作人员将会进行核查。