当忠诚的信使被武器化后——标记价格,这个公正的判官,成为了引爆Hyperliquid连环清算风暴的导火索。

2025年3月,一个日交易额不足200万美元的冷门代币——JELLY,在Hyperliquid上引发了一场千万美元级别的清算风暴。令人震惊的是,攻击者既未篡改智能合约,也未利用传统的代码漏洞,而是将平台最核心的安全机制——标记价格——变成了一件武器。

这并非一次黑客攻击,而是一场对系统规则的“合规性攻击”。攻击者利用平台公开的计算逻辑、算法流程与风险控制机制,制造了一场对市场和交易者都极具杀伤力的“无代码攻击”。本应作为市场“中立与安全”之锚的标记价格,在这一事件中,从护盾变成了利刃。

本文将从理论与实战两个层面,深入分析山寨币永续合约市场中标记价格机制的系统性风险,并对Jelly-My-Jelly攻击事件进行详尽复盘。该事件不仅揭示了预言机设计的结构性脆弱、创新型流动性池(HLP Vault)的双刃剑属性,更暴露了当前主流清算逻辑在极端行情下,对用户资金保护的内在不对称性。

第一部分:永续合约的核心悖论——虚假安全感带来的清算机制倾斜

1.1 标记价格:一场误以为安全的共识游戏带来的清算倾向性

要理解标记价格如何成为攻击入口,首先必须拆解它的构成逻辑。尽管各交易所的计算方式略有差异,但其核心原则高度一致——围绕“指数价格”构建的三值中位机制。

指数价格(Index Price) 是标记价格的基石。它并非来自衍生品交易所本身,而是通过加权平均多个主流现货平台(如 Binance、Coinbase、Kraken 等)上该资产的价格计算得出,意在提供一个跨平台、跨地域的公允参考价。

一个典型的标记价格计算方式如下:

Mark Price = Median (Price1, Price2, Last Traded Price)

Price1 = 指数价格 × (1 + 资金费率基差):将合约价格锚定于指数价格并考虑市场预期。

Price2 = 指数价格 + 移动平均基差:用于平滑短期价格异常。

Last Traded Price = 衍生品平台上的最新成交价。

中位数的引入,其初衷是为了剔除异常值、提升价格稳定性。但这一设计的安全性,完全建立在一个关键假设之上:输入的数据源数量充足、分布合理、流动性强且难以被协同操纵。

然而,在现实中,绝大多数山寨币的现货市场极其薄弱。一旦攻击者能够控制几个低流动性平台的价格,即可“污染”指数价格,从而将恶意数据通过公式合法地注入标记价格。这种攻击能以最小的成本撬动大规模的杠杆清算,引发连锁反应。

换言之,聚合机制本意是分散风险,但在流动性稀疏的市场中,反而形成了攻击者可控的“中心化弱点”。衍生品平台越是强调其规则的透明与可预测性,攻击者就越能“编程式地利用规则”,构造出一条合规的破坏路径。

1.2 清算引擎:平台的盾,也是刃

当市场价格朝不利方向快速变动时,交易者的保证金将被浮亏侵蚀。一旦剩余保证金跌破“维持保证金率”(Maintenance Margin),清算引擎将启动。

在这些流程中,最核心的触发标准是标记价格 (Mark price),而非平台自身的最新成交价。这意味着,哪怕当前市场成交价尚未触及您的清算线,只要那个“看不见”的标记价格达到了,清算就会立刻触发。

更值得警惕的是“强制平仓“(或者说提前清算)机制。

在许多交易所中,为了避免穿仓风险,风控系统往往采用偏保守的清算参数。当触发强平后,即便平仓价格优于实际亏损归零的价格,平台也通常不会返还这部分“强平盈余”,而是会将其直接注入平台的保险基金。这导致交易者产生一种“明明还有保证金,却被提前清算”的错觉,账户直接归零。

这种机制在流动性低的资产中尤为常见。平台为了自身的风险对冲,会将清算线调得更保守,也就更容易让仓位在价格波动中被“提前平掉”。其逻辑是合理的,但结果却使得平台和交易者在极端行情下的利益立场产生微妙错位。

清算引擎本应是中性的风险控制工具,但在收益归属、参数选择、触发逻辑上,却具备了平台利润化的倾向。

1.3 标记价格的失效导致清算引擎的失真

在这个平台厌恶损失的倾向性下,指数价格、标记价格剧烈的波动进一步加剧了这种强制平仓钱的前(后)移。

标记价格的理论通过聚合多源数据和中位数算法来提供一个公平、抗操纵的价格基准。然而,这一理论在应用于流动性充裕的主流资产时或许成立,但在面对流动性稀薄、交易场所集中的山寨币时,其有效性将面临严峻挑战。

中位数的失效:数据源集中的统计学困境

大数据集中的有效性:假设一个价格指数包含10个独立的、高流动性的数据源。如果其中一个数据源因故出现极端报价,中位数算法能轻易地将其识别为离群值并忽略,取中间值作为最终价格,从而保持指数的稳定。

小数据集中的脆弱性:现在,我们考虑一个典型的山寨币场景。

三数据源情景:如果一个山寨币的标记价格指数仅包含三个交易所(A, B, C)的现货价格。此时,中位数就是三个价格中排在中间的那个。如果恶意行为者同时操纵了其中两个交易所(例如A和B)的价格,那么无论C的价格多么真实,中位数都将被A和B的操纵价格所决定。此时,中位数算法的保护作用几乎为零。

双数据源情景:如果指数只包含两个数据源,中位数在数学上等同于两个价格的平均值。这种情况下,算法完全丧失了剔除异常值的能力。任何一个数据源的剧烈波动都会直接、无衰减地传导至标记价格。

对于绝大多数山寨币而言,其交易深度和上市交易所数量都非常有限,这使得它们的价格指数极易落入上述“小数据集”的陷阱。因此,交易所声称的“多源指数”所带来的安全感,在山寨币的世界里往往只是一种幻觉。很多时候,最新成交价往往与标记价格划上等号。

第二部分:预言机困境:当现货流动性枯竭成为武器

标记价格的根基是指数价格,而指数价格的源头则是预言机。不论是CEX还是DEXi,预言机承担着链上与链下之间信息传输的桥梁角色。然而,这座桥梁虽然关键,但在流动性匮乏的时候却异常脆弱。

2.1 预言机:连接链上与链下的脆弱桥梁

区块链系统本质上是封闭且确定性的,智能合约无法主动访问链外数据,例如资产的市场价格。价格预言机(Oracle)应运而生,它是一个中间件系统,负责将链下数据安全、可信地传输至链上,为智能合约的运作提供“现实世界”的信息输入。

在永续合约交易平台或借贷协议等核心DeFi基础设施中,预言机所提供的价格数据几乎构成了其风险管理逻辑的基石。然而,一个常被忽略的事实是:一个“诚实”的预言机,并不意味着它报告的是“合理”的价格。预言机的职责仅是如实记录其所能观察到的外部世界状态,它不判断价格是否偏离基本面。这一特性揭示了两类截然不同的攻击路径:

预言机攻击(Oracle Exploit):攻击者通过技术手段篡改预言机数据源或协议,使其报告错误价格。

市场操纵(Market Manipulation):攻击者通过实际操作外部市场,刻意拉动或压低价格,而正常工作的预言机则如实记录并上报这个“被操控”的市场价格。链上协议并未被入侵,却因“信息中毒”而产生非预期反应。

后者,正是Mango Markets 和 Jelly-My-Jelly 事件的实质:不是预言机被攻破,而是其“观测窗口”被污染。

2.2 攻击的支点:当流动性缺陷成为武器

这类攻击的核心,在于利用目标资产在现货市场上的流动性劣势。对于交易稀薄的资产,即便是小额订单也可能引起价格剧烈波动,从而为操纵者提供可乘之机。

2022年10月对 Mango Markets 的攻击堪称“典范”。攻击者 Avraham Eisenberg 利用其治理代币 MNGO 的极度流动性枯竭(当时日交易额不足10万美元),通过在多个交易所集中投入约400万美元买入,成功将MNGO价格在极短时间内拉升超过 2300%。这一“异常价格”被预言机完整记录并喂送给链上协议,致使其借款额度暴涨,最终“合法地”将平台全部资产(约1.16亿美元)掏空。

攻击路径详解:五步击穿协议防线

目标选择(Target Selection):攻击者首先筛选目标代币,通常具备以下条件:在某主流衍生品平台上线了永续合约;预言机价格来自几个已知的、流动性薄弱的现货交易所;日交易量低,订单簿稀疏,极易操纵。

资本筹集(Capital Acquisition):多数攻击者通过“闪电贷(Flash Loans)”获取临时巨额资金。这种机制允许在单一交易中借入并归还资产,无需任何抵押,大幅降低了操纵成本。

现货市场闪击(Spot Market Blitz):攻击者在极短时间内,在所有被预言机监控的交易所同步下达大量买单。这些订单迅速扫清卖方挂单,将价格推向高位——远远偏离其真实价值。

预言机污染(Oracle Contamination):预言机忠实地从上述被操纵的交易所中读取价格,即便采用中位数、加权平均等抗波动机制,也难以抵御同时多源操纵。最终得出的指数价格被严重污染。

标记价格感染(Mark Price Infection):受污染的指数价格进入衍生品平台,影响标记价格计算。清算引擎误判风险区间,触发大规模“清算”,交易者损失惨重,攻击者则可通过反向持仓或借贷操作实现套利。

攻击者的“作战手册”:透明性的双刃剑

不管是CEX还是DEX协议常以“开源透明”为美德,公开其预言机机制、数据来源权重、价格刷新频率等细节,旨在建立用户信任。然而,对攻击者而言,这些信息却成为制定攻击计划的“说明书”。

以 Hyperliquid 为例,其预言机架构公开列出所有数据源交易所及其权重。攻击者据此可以精准计算,在每一个流动性最弱的交易所投入多少资金,即可最大程度扭曲最终的加权指数。这种“算法工程”让攻击变得可控、可预测、成本最小化。

数学很单纯,但人很复杂。

第三部分:猎杀场 —— Hyperliquid 的结构性风险剖析

在了解了攻击原理之后,“攻击者”接下来要选择适合实施的“战场” —— Hyperliquid。虽然操纵预言机是一种常见的攻击手段,但“Jelly-My-Jelly”事件之所以能在 Hyperliquid 上发生并造成严重后果,根本原因在于该平台特有的流动性架构与清算机制。这些旨在提升用户体验与资本效率的设计,虽充满创新,却也意外为攻击者提供了一个理想的“猎杀场”。

3.1 HLP 金库:民主化的做市商与清算对手盘

Hyperliquid 的核心创新之一是其 HLP金库——一个由协议统一管理、肩负双重职能的资金池。(详细的HLP介绍:

https://x.com/agintender/status/1940261212954173716

)

首先,HLP 充当平台的主动做市商。它允许社区用户将 USDC 存入金库,参与平台的自动化做市策略,并按比例分享收益(或损失)。这套“民主化”做市机制,使 HLP 能够为众多流动性匮乏的山寨币持续提供买卖盘口。正因如此,即使是如 JELLY 这种市值较小、流动性极低的代币,也能在 Hyperliquid 上支撑数百万美元级别的杠杆头寸——这是传统交易所难以实现的。(说人话,就是能建仓)

然而,这种设计不仅吸引了投机者,也吸引了更危险的存在:蓄意操纵市场的攻击者。

更关键的是,HLP 同时还承担着平台的“清算止损后盾”,即最后的清算对手方。当杠杆仓位被强制平仓,而市场中没有足够清算人愿意接盘时,协议会自动将这些高风险仓位转嫁给 HLP 金库,而且是按照预言机的价格照单全收。

这种机制带来的后果是:HLP 变成了一个可以被确定性利用的、完全没有自主判断能力的接盘实体。攻击者在部署策略时,完全可以预测其“毒性仓位”一旦触发清算,将由谁接盘 —— 不是市场上随机而不可预测的交易对手,而是一个执行智能合约逻辑、百分百按规则行事的自动化系统:HLP vault。

3.2 清算机制的结构性缺陷

Jelly-My-Jelly 事件暴露了 Hyperliquid 在极端市场条件下的一个致命漏洞,其根源是 HLP 金库内部的资金架构和清算模式。

在攻击发生时,专责处理被清算仓位的“清算储备池”与其他执行做市等策略的资金池之间,并无严格的隔离机制。它们共享同一笔抵押品。当攻击者价值 400 万美元的空头仓位因标记价格飙升而被清算时,该仓位被完整转移至清算储备池。随着 JELLY 的价格持续上涨,这个仓位的亏损也持续扩大。

攻击者只需触发清算(主动降低保证金),即可将其亏损仓位“无缝”抛给系统内的接盘者 —— HLP 金库。攻击者深知:协议规则会强制 HLP 在价格最不利时刻执行接盘,成为其“无条件买家”。

照理说,当仓位亏损巨大到威胁平台系统稳定性时,应该自动触发 自动减仓ADL机制,对盈利方向相反的用户强制减仓,以分摊风险。但这一次,ADL 没有启动。

原因在于:虽然清算储备池自身已经陷入深度亏损,但由于它可以调用整个 HLP 金库中其他策略池的抵押资产,系统判定整个 HLP 金库“整体健康度”依然良好,因而没有触发风控机制。这种共享抵押机制的设计,意外绕过了 ADL 这一系统性风险防线,使本应由市场整体承担的损失,最终集中爆发于 HLP 金库之中。

第四部分:案例分析 —— Jelly-My-Jelly 攻击的完整复盘

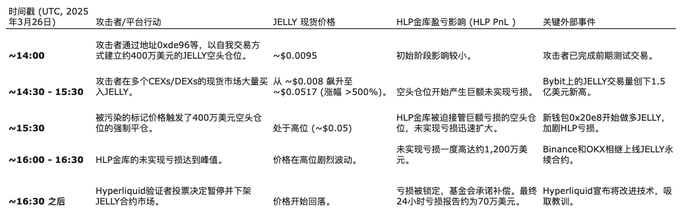

2025 年 3 月 26 日,一场精密策划的攻击在 Hyperliquid 上上演,目标直指 Jelly-My-Jelly(JELLY)。这次攻击巧妙结合了对流动性的操控、对预言机机制的深入理解,以及对平台架构性弱点的利用,成为解构现代 DeFi 攻击模式的经典案例。

4.1 阶段一:布局 —— 价值 400 万美元的空头陷阱

这场攻击并非一时冲动。链上数据显示,攻击者在事发前长达十天内,通过一系列小规模交易测试策略,显然是在为最终行动做准备。

3 月 26 日,JELLY 的现货价格在 0.0095 美元附近震荡时,攻击者开始实施第一阶段。多个钱包地址参与其中,其中地址 0xde96 是关键执行者。攻击者通过自我交易(即同时作为买方和卖方)方式,在 JELLY 的永续合约市场上无声无息地构建了一个价值约 400 万美元的空头头寸,并辅以总计 300 万美元的多头对敲仓位。这种对敲交易的目的是最大限度地增加未平仓合约OI,同时避免引发市场异常波动,从而为后续的价格操纵和清算诱导奠定基础。

4.2 阶段二:突袭 —— 现货市场的闪电战

布局完成后,攻击进入第二阶段:迅速拉升现货价格。JELLY 是操控者梦寐以求的目标。其总市值仅约 1,500 万美元,在主流交易所的订单簿极为薄弱。据 Kaiko Research 数据显示,其 1% 市场深度仅为 7.2 万美元,远低于其他同类代币。

攻击者正是利用这一点,在多个中心化和去中心化交易所同步发起买入攻势。由于缺乏卖盘支撑,JELLY 现货价格在短时间内被迅速拉升。从 0.008 美元起涨,不到一小时价格飙升超 500%,触及 0.0517 美元的峰值。与此同时,交易量也爆炸性增长。仅 Bybit 一家交易所,JELLY 当日成交额便突破 1.5 亿美元,创下历史新高。

4.3 阶段三:引爆 —— 预言机污染与清算瀑布

现货价格的剧烈拉升迅速传导至 Hyperliquid 的标记价格系统。Hyperliquid 的预言机机制采用多源加权中位数算法,整合 Binance、OKX、Bybit 等多个交易所的现货数据。由于攻击者在这些关键源头同步行动,最终聚合出的指数价格被有效污染,带动平台内部的标记价格同步上升。

标记价格的跳涨直接引爆了攻击者先前部署的空头仓位。随着亏损扩大,该价值 400 万美元的头寸触发了强制清算。此刻并非攻击失败,而是攻击设计的核心环节。

由于 HLP 金库作为平台的清算对手方,根据智能合约逻辑无条件接盘,而清算系统又未能触发 ADL(自动减仓)机制分摊风险,整个高风险仓位直接压向 HLP。换言之,攻击者成功地将自身的爆仓损失“转嫁社会化”,让 HLP 的流动性提供者为其操控行为埋单。

4.4 阶段四:余波 —— 紧急下架与市场反思

Hyperliquid 陷入混乱的同时,外部市场也出现了复杂反应。在 JELLY 被操纵至高位的一小时内,Binance 与 OKX 几乎同步上线了 JELLY 的永续合约。市场普遍解读这一行为为对竞争对手 Hyperliquid 的“趁火打劫”,进一步加剧 JELLY 的市场波动,间接扩大 HLP 金库的潜在损失。

面对来自市场和社区的巨大压力,Hyperliquid 验证者节点紧急投票,通过多项应对措施:立即并永久下架 JELLY 永续合约;由基金会出资,对所有非攻击地址的受影响用户进行全额补偿。

据 Lookonchain 数据,在攻击最激烈时,HLP 金库的未实现亏损一度高达 1,200 万美元。尽管 Hyperliquid 官方最终报告 24 小时内总损失控制在 70 万美元,但整个事件对平台结构与风控体系的冲击无疑是深远的。

JELLY事件进程结束语 —— 永续合约的“标记幻象”与防御命题

Jelly-My-Jelly 事件中的攻击者并未依赖复杂的合约漏洞或加密学手段,他们只是识破并利用了标记价格生成机制的数学结构性缺陷 —— 小数据源、中位数聚合、流动性碎片化,并且集合市场的清算机制来运作。这种攻击不需要精妙的黑客技术,只需要合理的市场操作和对协议逻辑的深刻理解。

标记价格操控的根本问题在于:

预言机数据的高度相关性:看似“多源”的价格输入,实则来自流动性严重重叠的几家交易所,一旦几个关键交易所被攻破,整个价格指数就形同虚设。

聚合算法对异常值的容忍性:中位数在大样本中有效,在小样本中却几乎无力;当输入源本身就“被买断”,算法再精巧也无法救场。

清算系统的“盲信”问题:几乎所有 CEX和DeFi 平台都默认标记价格是公正的,从而将其作为清算触发器。但现实中,这一信任常常是建立在被污染的数据基础之上。

在算法与博弈之间,建立真正的“抗操纵性”

标记价格不应该是一个“数学上正确但博弈上脆弱”的值,而应是一个能在真实市场压力下维持稳定性的机制产物。DeFi 的理想在于用代码构建信任,但代码并非完美,它也会固化偏见、放大预设缺陷,甚至成为攻击者手中的武器。

Jelly-My-Jelly事件并非偶然,也不会是最后一次。它是一个警告:在没有深入理解博弈结构之前,任何基于“确定性”的清算机制,都是潜在的套利入口。机制走向成熟,需要的不仅是更快的撮合速度和更高的资本效率,更需要一种机制设计层面的自省能力,能识别并堵住这些被“数学美感”掩盖的系统性风险。

愿我们始终保持着一颗敬畏市场之心。

数学是单纯的,人是复杂的。

只有历史博弈是重复的。

知其然,且知其所以然。

免责声明:本文章仅代表作者个人观点,不代表本平台的立场和观点。本文章仅供信息分享,不构成对任何人的任何投资建议。用户与作者之间的任何争议,与本平台无关。如网页中刊载的文章或图片涉及侵权,请提供相关的权利证明和身份证明发送邮件到support@aicoin.com,本平台相关工作人员将会进行核查。